برخی از مشخصات برجسته و شاخص در کنسول تنظیمات SOPHOS UTM-SG

1- Network Protection :

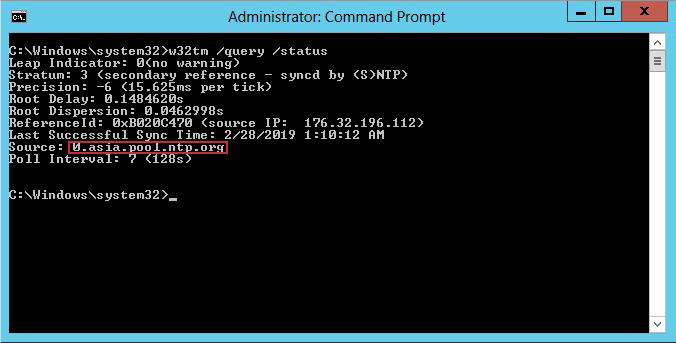

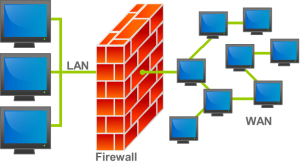

- دیواره آتش

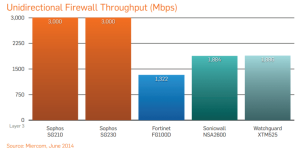

در سادگی تعریف قواعد دیواره آتش و مدیریت آنها، هیچکس، توان رقابت با Sophos را ندارد و همزمان با سادگی تعاریف، دیواره آتش سوفوس بهترین قدرت بازدهی را در مقایسه با سایر محصولات ارائه میدهد. با یکبار تعریف IP ها و کاربران از آنها در قواعد مختلف استفاده کنید. پهنای باند را بر اساس IP، نام کاربر، پودمان و یا برنامه های کاربردی مدیریت کرده و کیفیت سرویس را در بالاترین حد ممکن قرار دهید. حتی میتوانید ترافیک را بر اساس کشورهای مختلف مسدود کنید.(پشتیبانی شبکه ، ویپ )

- سامانه جلوگیری از نفوذ

سامانه Sophos IPS با قدرت بازدهی بهینه شده، ضد نفوذ و ضد حملات DoS و با قدرت شناسایی هزاران نوع حمله، شبکه و سرورها را از گزند حملات خارجی محافظت میکند. به آسانی، قواعد مناسب نیازتان را انتخاب نموده، طول عمر آنها را مشخص کرده و اقدام به فعال کردن آنها کنید. با سامانه ضد DoS سوفوس، شبکه و سرورها را در برابر انواع حملات DoS/Flooding مقاوم سازی کنید و با سامانه ضد PortScan شبکه را از دسترس نفوذگران دور کنید.

- حفاظت پیشرفته در مقابل تهدیدات

با ترکیب فناوری های مختلفی همچون IPS، امنیت وب، کنترل برنامه و تحلیل SandBox، سامانه حفاظت پیشرفته در برابر تهدیدات” سوفوس (Advanced Threat Protection) ابداع شده است که یک حفاظ چند لایه در برابر تهدیدات پیشرفته مزمن (Advanced Persistent Threats)و ترافیک سرورهای فرماندهی ویروسها میباشد. بسادگی فشردن یک دگمه، سیستمهای آلوده را پیش از بروز مشکل شناسایی کنید و ارتباط آنها را با سرورهای فرماندهی شان قطع کنید. سامانه ،Advanced Threat Protectionپیشرفته ترین تهدیدات امنیت شبکه را شناسایی و مسدود میکند. با ترکیب قابلیت شناسایی ترافیک بدافزارها و شبکه های مخرب ،( Botnet) امکانات سامانه تشخیص و جلوگیری از نفوذ و بررسی عمیق بسته های شبکه، حملات مرتبط با برنامه ها و پودمان های شبکه شناسایی و مسدود میشوند. پایگاه های داده ،Sophosهر چند دقیقه با قواعد امنیتی جدید و فرمولهای شناسایی بدافزارهای جدید، به روز میشوند. اگر از امکان "امنیت اینترنت" هم در کنار امکان "امنیت شبکه" استفاده شود، فناوری ابری "جعبه شنی" یا Sandboxنیز برای تحلیل محتوا و فایلهای مشکوک، به منظور افزایش ضریب امنیت، بکار گرفته میشود.

- حداکثر کارایی شبکه

سخت افزار و نرم افزار Sophos برای کارایی مورد نیاز شما، بهینه شده است. با کمترین هزینه، امکان مدیریت ترافیک خطوط مختلف اینترنت و WANبه همراه امکاناتی دیگر همچون پشتیبـانی از اینترنت 3G/UMTS از طـریق درگـاه USB فراهم شده است. قابلیت Quality of Service آزاد بودن پهنای باند اینترنت برای ترافیک برنامه های مهم و حساس را تضمین میکند.

- دسترسی امن برای دورکاری

Sophos UTM مجموعه کاملی از فناوری های VPNبرای دسترسی از راه دور، مانند iOS ،Cisco VPN ،SSL ،IPSec و VPNهای بومی Windows را ارائه میدهد. پورتال HTML5 VPN اختصاصی ،Sophos نیازی به Java ،ActiveX و یا نصب هیچ نوع برنامه ای روی دستگاه کاربر ندارد و بر روی همه سیستم ها از Windowsو Mac OS X تا iOS و Androidکار میکند.

- VPN سایت به سایت ( تجهیز سخت افزاری جدید SOPHOS)

بدون نیاز به تنظیم، شعب و دفاتر را با VPNبه هم وصل کنید. با بهره گیری از تجهیزات Sophos RED، راه اندازی اتصالات VPN سایت به سایت از این ساده تر نمی شود. پیاده سازی آن مقرون به صرفه و بنحو باورنکردنی آسان است. سوفوس پودمان های استاندارد SSL، IPsec و Amazon VPC را هم برای ایجاد اتصالات امن سایت به سایت پشتیبانی میکند. راه اندازی اتصالات RED VPN نیاز به دانش فنی و انجام تنظیمات در تجهیزات RED سمت شعب و دفاتر ندارد. همه تنظیمات در تجهیزات UTM شبکه مرکزی انجام میشود.

- پورتال کاربری

پورتال کاربری امن سوفوس، کاربران را در بسیاری موارد از بخش پشتیبانی سازمان بی نیاز می کند. انجام اموری مانند تغییر رمز کاربری، مدیریت ایمیل های قرنطینه شده، فهرست سفید ایمیل ها، دریافت و نصب برنامه های VPN Client و امکان تخصیص Hotspot Vouchers به افراد خاص را می توان از طریق پورتال کاربری به کاربران سپرد. تایید هویت دومرحله ای کاربران (Two Factor Authentication) ، حفاظت کاملی در برابر دسترسی غیرمجاز به پورتال کاربری ایجاد میکند.

- روشهای متنوع تشخیص هویت کاربران

امکان استفاده از برنامه Sophos Authentication Agent برای کاربران و یا پشتیبانی از سرویسهای Active Directory ، LDAP ،RADIUS ،eDirectory ، و Tacacs+ پشتیبانی از Two Factor Authenticati با استفاده از فناوری OTP

2- Web Protection :

- حفاظت اثبات شده در برابر تهدیدات اینترنتی

با استفاده از فناوریهای پیشرفته مانند شبیه سازی JavaScriptو جستجوی ابری، آخرین تهدیدات اینترنتی و برنامه های مخرب قبل از رسیدن به مرورگر شناسایی و متوقف میشوند. همچنین از ایجاد تماس بین سیستمهای آلوده با سرورهای فرماندهی و کنترل بدافزارهاو ارسال اطلاعات حساس به آنها، جلوگیری میشود. امکان "امنیت اینترنت" تمام محتوای پودمان های HTTPS،HTTP و FTP شامل محتوای فعال مانند Java ،VBScript ،Cookies ،Flash ،ActiveX و JavaScript را پایش می کند.

- افزایش بهره وری با امکانات پیشرفته پالایش نشانی های URL

پایگاه داده Sophosحاوی بیش از 35میلیون نام سایت در قالب 96گروه است. با استفاده از این پایگاه داده به سرعت و آسانی میتوان تهای دسترسی به اینترنت را به منظور کاهش مسائل حقوقی ناشی از محتوای نامناسب و افزایش بهرهوری کارکنان، پیاده سازی کرد. قواعد دسترسی به اینترنت را می توان بر اساس نام کاربری یا گروه، با استفاده از روشهای متنوع تشخیص هویت کاربران مانند LDAP ،Active Directory SSO ،IP Address و RADIUS تعریف کرد.

- کنترل شبکه های اجتماعی

فناوری دیواره آتش لایه (Application Control) 7در تجهیزات امنیت شبکه Sophos UTM ، کنترل کامل برای مسدود کردن، مجاز کردن و یا مدیریت پهنای باند ترافیک شبکه های اجتماعی و سایر برنامهها و رسانه های اینترنتی و موبایلی، را فراهم می آورد. بدین ترتیب امکان شناسایی ترافیک بیش از 1300نوع برنامه مختلف وجود دارد و می توان گزارش کامل درباره استفاده از برنامه های اینترنتی و موبایلی را تهیه کرد.

- تصویر کامل با گزارشهای جامع

گزارشهای جامع و با جزئیات کامل، بر روی تجهیزات Sophos UTMتهیه و ذخیره میگردند. نیازی به تهیه سخت افزار جداگانه برای ثبت رخداد و گزارشگیری نیست. گزارشهای متنوع در قالبهای از پیش تعریف شده با امکان اختصاصی کردن، حجم مصرف اینترنت هر کاربر، سایتهای بازدید شده و آمار بدافزارهای شناسایی و مسدود شده را نشان میدهند. نمودارهای مختلف، حجم ترافیک عبوری از درگاههای دستگاه را بصورت لحظهای نمایش میدهند.

سیستم گزارش دهی جامع

سیستم گزارش دهی پیشرفته تجهیزات سوفوس شما را از فعالیتهای کاربران آگاه می کند. با کشف سریع مشکلات، آنها را بموقع حل کنید. با اعمال تهای مورد نظر، کاربران خود را بدون کاهش کارایی، حفاظت کنید.

– نمودارهای گرافیکی شما را از وضعیت لحظه ای شبکه آگاه می کند

- قابلیت مخفی نمودن نام کاربر در گزارشات تولید شده

– مجهز به Syslog داخلی و توانایی تهیه نسخه پشتیبان از لاگ ها

با وجود جامع بودن لاگها، ممکن است گزارشات مشروح تری بخواهید. Sophos iView این قابلیت را برای شما ایجاد می کند. اخیراً شرکت SOPHOS با افزودن سامانه گزارش گیری iView به سبد کالای خود، با ارائه بیش از 10000 گزارش متنوع به راهبران شبکه، این بخش مهم را به سرحد کمال رسانده است.

- پایش HTTPS

Sophos بیشترین انتخاب و در عین حال ساده ترین روشها را بـرای تامین امنیت ترافیک رمز شده HTTPSارائه میدهد. هر یک از روشهای زیر را می توان برای پایش ترافیک HTTPSانتخاب کرد.

ü - رمزگشایی کامل ترافیک ،HTTPSبه منظور امنیت کامل، با اعمال ضدویروس و سایر امکانات امنیتی بر محتوای HT

ü - پایش انتخابی سایتهای ،HTTPSتعادل بین کارایی و امنیت را با رمزگشایی و پایش سایتهای مهم ارائه میدهد.

ü - در حالت "پالایش نشانی های "URLمحتوای HTTPSرمزگشایی نمیشود اما تهای پالایش برای سایتهای HTTPSاعمال میگردد. در این حالت ضمن حفظ حریم خصوصی، امنیت مورد نیاز هم تامین میشود.

هریک از روشهای فوق که انتخاب شوند از ایجاد تونل بر روی پودمان HTTPSتوسط پراکسی های جلوگیری میشود و امکان بررسی و اطمینان از گواهی دیجیتال سایتها نیز فراهم میگردد.

- سایر قابلیت های Web protection:

ü - دو ضد ویروس Sophosو ClamAVبرای حداکثر امنیت

ü - زمان بندی ثابت و شناور ) (Time Quotaدسترسی به اینترنت

ü - تعریف گروه های جدید دلخواه برای "پالایش نشانی های URL "

ü - گزارشهای مصرف اینترنت بر اساس واحدهای سازمانی

ü - امکان حذف برخی نامها از گزارشها در راستای حریم خصوصی یا محرمانگی

ü - ارسال خودکار گزارشهای از پیش تعریف شده به افراد ذینفع با امکان زمان بندی

- برخی ویژگی های متداول دیگر

ü - ثبت و ردگیری تغییر در تنظیمات سیستم

ü - ثبت رخدادها و تولید گزارش فعالیت کاربران بر روی خود دستگاه Sophos UTM

ü - تولید و ارسال خودکار گزارشهای زمان بندی شده

ü - Static, BGP, OSPF, Multicast Routing

ü - تقسیم بار اتصالات WANبرای انواع لینکهای مختلف

ü - Active/Passive HA خودکار بدون نیاز به تنظیمات

ü - Active/Active Clustering تا 10 دستگاه Sophos UTM

ü - جمع بندی درگاههای شبکه (Link Aggregation) با پودمان 802.3ad

ü - امکان تقسیم بار بین سرورها

بدیهی است هر محصولی مزایای و معایبی دارد که تنها عیب جدی تجهیزات فایروالی sophos از دید مدیران شبکه را می توان هزینه ی بالای تمام شده بیشتر این محصولات نسبت به دیگر محصولات مشابه از برندهای دیگر دانست. علی رغم داشتن ماژول های متنوع در محصولات Sophos ما با یک سخت افزار یکپارچه مواجه هستیم که طرفداران و منتقدان خاص خود را دارد و هر جا که از لحاظ سرعت و قدرت در پهنای باند و محاسبه مواجه شویم می توانیم با ارتقای شاسی سخت افزاری دستگاه این مشکل را حل کنیم.(مجازی سازی)

پشتیبانی از ماژول های:

- IPS

- VPN

- Web Filtering

- Web Application

- Web Server Protection (WAF)

- Wireless Protection (Hotspot)

-

Email Protection

محصول جدید Sophos

و حالا به تازگی شرکت Sophos بعد از ترکیب با شرکت Cyberoam محصول جدید خود را با نام Sophos XG Firewall به بازار عرضه کرد که متخصصان امنیت را شگفت زده کرد.

امکانات Sophos XG Firewall در مقایسه با Sophos SG UTM

• روشهای کاملتر تشخیص هویت کاربران و استفاده بیشتر از هویت کاربر در قواعد دیواره آتش و سایر بخشهای دستگاه

• امکان Packet Capture در واسط وبی با نظارت کامل در سطح Packet

• امکانات امنیت ایمیل برای پودمان IMAP

• حالت Discover Mode برای نصب های آزمایشی و شناسایی تهدیدها بدون مسدودسازی

• تعریف قواعد دیواره آتش بر اساس Zone

• قواعد یکپارچه دیواره آتش، IPSو QoS با امکان Quota حجمی و زمانی برای کاربران

• امکان Firmware Rollback پس از بروزرسانی دستگاه

• تنوع بیشتر گزارشها (بیش از ۵۰ درصد گزارشهای بیشتر)

امکانات جدید در Sophos XG Firewall

v بهینه شده برای کسب و کارهای امروزی

• فناوری مسیر یابی با توان عملیاتی ۱۴۰ گیگابیت بر ثانیه

• دسترسی بهینه شده به تمام تنظیمات دستگاه با ۳ کلیک

v امکان Policy Control Center در واسط وب جدید برای نظارت بر قواعد امنیتی

v تنظیم قواعد Web Filtering ,IPS ,App Control و Traffic Shaping بر اساس نام کاربر یا آدرس شبکه در یک صفحه واحد

v

عــلاوه بـر آسـان کـردن وظـائف اصـلی بــرای تــامین امنیت شـبکه، محصــولات Sophos XG Firewall راهکارهــایی نوآورانه برای محفاظت بیشتر ارائه میدهد.

v تامین سریع امنیت با قواعد پیش ساخته

قالب های از پیش تعریف شده برای قواعد امنیتی، این امکان را میدهند که امنیت برنامه های رایج مانند Exchangeیا SharePointرا خیلی سریع راه اندازی کرد. کافیست برنامه مورد نظر را از فهرست انتخاب کنید، کمی اطلاعات اولیه بدهید و قالب از پیش ساخته، بقیه کاراها را انجام می دهد. قواعد ورودی و خروجی XG Firewallرا تعیین می کند و تنظیمات امنیتی را انجام می دهد. در پایان نیز قاعده تعریف شده را به زبان ساده به شما نشان می دهد.(کابل کشی ، فیبر نوری)

.jpg)

.png)

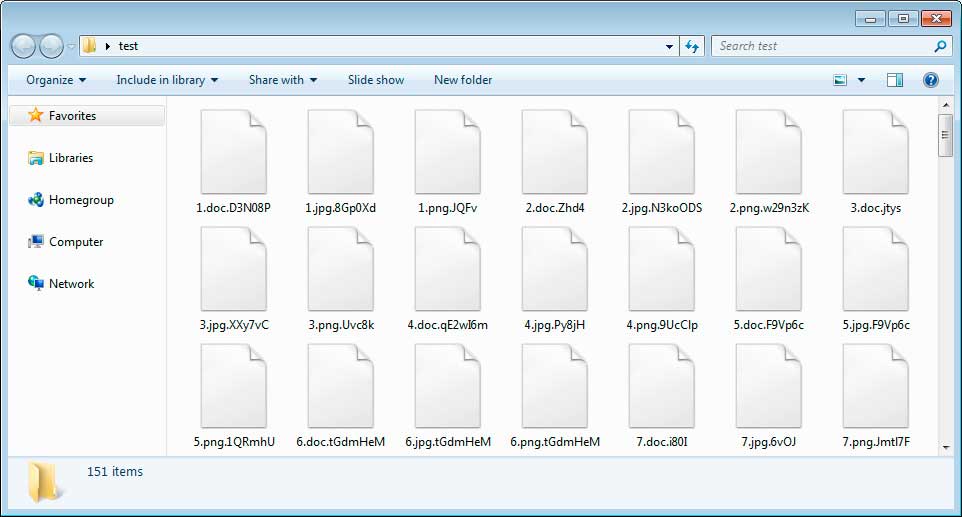

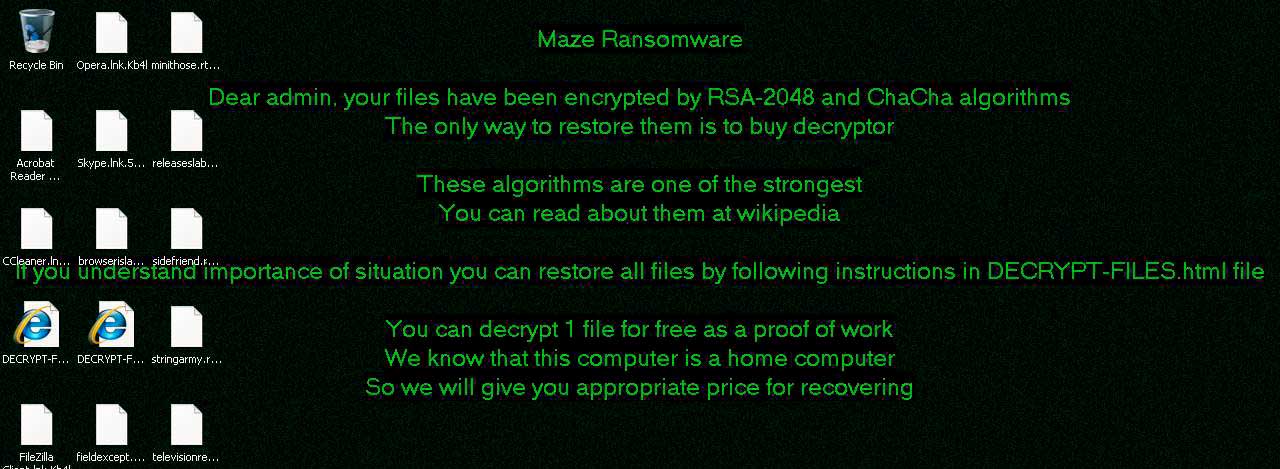

چگونگی جلوگیری از حملات Ransomware

چگونگی جلوگیری از حملات Ransomware

درباره این سایت